|

|

netscreen后门事件回顾:

“在最近的一次内部代码审查中,Juniper 网络公司发现ScreenOS中未经授权的代码,可以让资深的攻击者获得对NetScreen设备的管理权限和解密VPN连接,” Juniper网络公司的首席信息官鲍勃·沃勒尔写道。 “一旦我们确定了这些漏洞,我们就会展开了调查此事,并努力开发并发布补丁版本——ScreenOS中的最新版本。”

Juniper 网络公司的独立顾问提到,有两个不同的漏洞还不足以被称为“未经授权的代码”。公告中提到:“第一个漏洞允许在受影响的设备通过SSH或Telnet进行未经授权的远程管理访问。该漏洞可以导致彻底的危害。第二个漏洞可能允许可以监控VPN流量的资深攻击者及进行流量解密。” “第一个漏洞是独立存在的,没有办法来检测该漏洞是否已经被利用了。”

详细的原文可以查看360播报平台:

http://bobao.360.cn/news/detail/2514.html

受影响版本:

6.2.0r15 到6.2.0r18

6.3.0r12 到 6.3.0r20

HDMOORE对后门的分析:

周六hdmoore分析了netscreen固件,并发表了文章,文章链接地址为https://community.rapid7.com/com ... entication-backdoor

受影响的老版本的ScreenOS可以通过下面地址下载:

https://s3.amazonaws.com/dmk/ns5xt.5.0.0r11.0.zip

https://s3.amazonaws.com/dmk/ns5xt.5.0.0r11.0.zip

载入ssg5ssg20.6.3.0r19.0.bin固件到IDA中,通过在静态分析sub_ED7D94函数,搜索strcmp,可以看到auth_admin_ssh_special和auth_admin_internal,继续在sub_13DBEC 中搜索auth_admin_internal,发现后门字符串为 <<< %s(un='%s') = %u

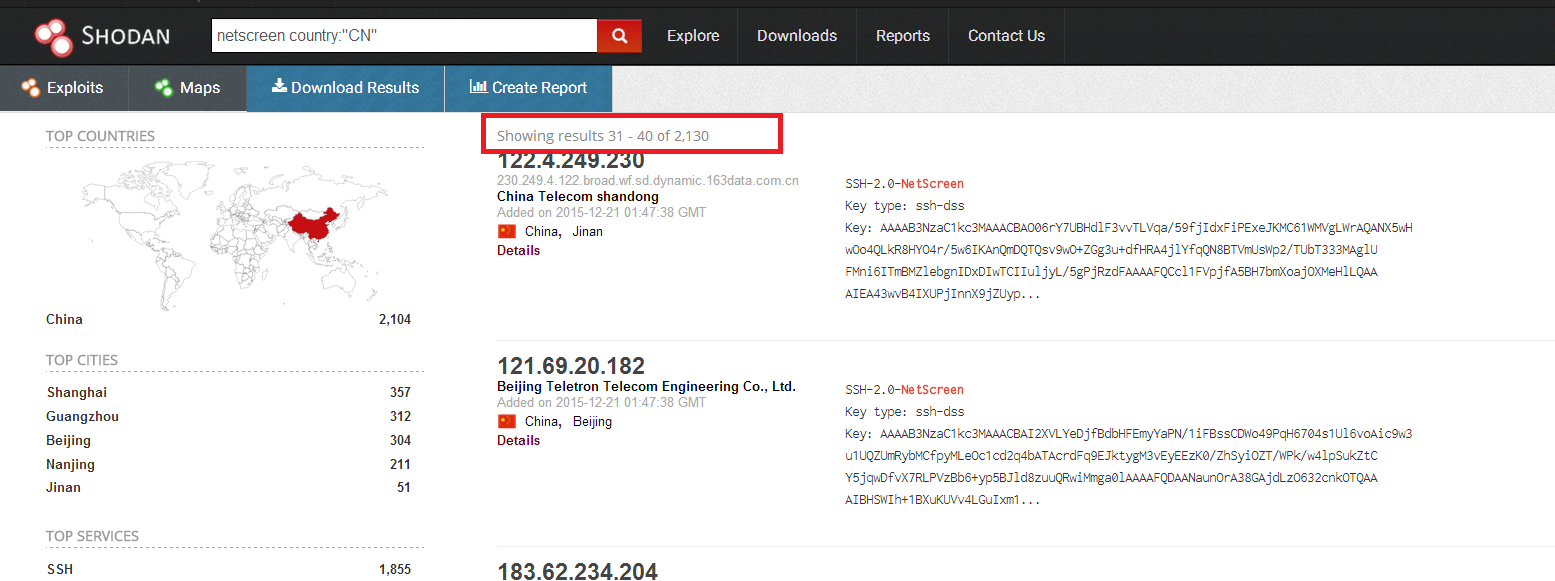

通过shodan搜索目前国内netscren的数量为 2130:

笔者随便测试了下,就有几个成功的

不仅仅可以通过ssh 22来登录 主机,telnet 23也受影响

修复建议:

及时升级netscreen,具体操作可以参考

http://puluka.com/home/techtalknetworking/screenoscriticalsecurityissue2015.html

|

|

|小黑屋|手机版|中国白客联盟-BUC

( 赣ICP备15007148号-6 )

|小黑屋|手机版|中国白客联盟-BUC

( 赣ICP备15007148号-6 )